ARP Spoofing(1)

※ 주의사항 : 글쓴이는 공부를 목적으로 자기 자신 네트워크 에서 실습을 하였습니다.

본 포스팅을 보고 실서버에서 사용은 금합니다.

# 본 글의 내용을 악의적인 목적으로 사용시 그에 대한 법적 책임을 포함한 모든 책임은 전적으로 당사자에게 있으며 작성자는 어떠한 책임도 지지 않음을 알려드립니다.

# 이글을 열람하는 것은 위 사항에 동의한 것으로 간주합니다.

본 포스팅을 보고 실서버에서 사용은 금합니다.

# 본 글의 내용을 악의적인 목적으로 사용시 그에 대한 법적 책임을 포함한 모든 책임은 전적으로 당사자에게 있으며 작성자는 어떠한 책임도 지지 않음을 알려드립니다.

# 이글을 열람하는 것은 위 사항에 동의한 것으로 간주합니다.

* ARP Spoofing

- 가장 기본적인 도청 공격- 동일한 네트워크를 사용하는 장치에 대해 수행할 수 있다

- 피해자는 자신이 도청당하고 있다는 사실을 눈치채기 어렵다

ARP = Address Resolution Protocol

: IP 주소에 해당하는 MAC주소를 유지/관리하는 프로토콜

: IP 주소 - 네트워크 장치에 할당된 논리적 주소

MAC 주소 - 네트워크 어댑터에 할당된 물리적 주소

ARP Spoofing 공격을 하기 위해 갖춰야할 네트워크 환경

- 공유기1대 또는 핫스팟이 가능한 모바일 1대

- 공격자 컴퓨터 1대 (우분투 OS)

- 희생자 컴퓨터 1대 (Window OS)

현재 네트워크 상태는 하나의 공유기를 통해 희생자 컴퓨터PC는 랜선으로

공격자 PC는 노트북 을 통해 무선랜으로 네트워크를 사용중이다.

현재 밑에 사진은 공격자 PC에서 ettercap 이라는 해킹 툴을 통해

Host스캔을 했을때 뜨는 리스트이다

192.168.0.1 이 gateway 주소

192.168.0.11 이 희생자 PC의 현재 IP

192.168.0.12 는 스마트폰 의 할당된 IP이다

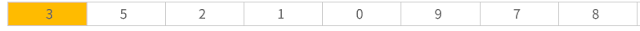

희생자 PC 에서 cmd 창에 arp -a 명령어를 치면

현재 arp 캐쉬 테이블 목록이 나온다.

192.168.0.11 이 희생자 PC IP 주소

192.168.0.1 은 게이트웨이

192.168.0.14 는 공격자 PC IP 주소이다.

옆에 물리적 주소가 바로 MAC 주소이고

MAC주소를 통해 데이터는 자신의 최종 목적지를

찾아갈수 있다.

희생자 PC ---------------------- -----------------------게이트웨이 (정상적인 네트워크 상태)

희생자 PC ------------------- 공격자 PC -------------------- 게이트웨이 (arpspoofing 상태)희생자 PC는 외부에 있는 네트워크에 데이터를 요청할때 게이트웨이를 통해 통신하게 된다.

arpspoofing 은 이 중간에 끼는 MITM 중간자 공격 이라고도 부르는데

희생자 PC는 공격자PC를 게이트웨이로 착각하여 공격자 PC에서 데이터를 보내게되고

게이트웨이 역시 요청해던 데이터를 공격자 PC를 희생자 PC로 착각하기 때문에

공격자 PC에게 데이터를 보낸다.

공격자 PC는 중간에서 데이터를 감청 변조 등을 할수 있기때문에

때에따라 단순한 공격임에도 강력한 피해를 줄수도 있다 .

ettercap 툴을 이용하여 간단하게 버튼만 눌러도 arp spoofing 을 걸수 있다.

Target1 : 게이트웨이 주소로 설정한다.

Target2 : 희생자 PC 를 지정해준다.

그리고 희생자 PC에서 다시 arp -a 테이블 목록을 보면

공격자 PC 에 MAC주소 인 물리적 주소 와

게이트웨이 하고 똑같이 바뀐걸 알수 있다.

ARPSpoofing 공격은 네트워크 해킹 공격중 가장 기초가 되는 공격으로써

arp 이후에 스니핑 공격 세션하이재킹 등 다양 한 공격을 시작하는데 발판이

되는 공격이다.

저는 간단한게 drifnet 이라는 해킹 툴을 이용하여 희생자 pc에서 보는 이미지를

공격자 pc에서 볼수 있는 실습을 진행하였는데

첫번째 이미지는 광주대학교 홈페이지 를 들어간 것이다.

두번 째는 인문사회대학을 선택 하였고

마지막은 우리학과인 사이버보안경찰학과에 포토갤러리는 들어 간것이다.

이것은 그저 희생자에게 피해를 줄수 있는 정도의 공격은 아니다.

arpspoofing 이 걸리게 되면

wiresharke 를 통해 패킷을 실시간으로 캡쳐할수 있고

그 패킷을 분석하여 그중에 쓸모 있는 패킷을 찾는다면

치명적인 피해를 줄수도 있다

예를 들면 ID PW 라든지

그사람의 개인정보 나 중요한 데이터를 전송하게 되면

공격자PC는 중간에서 볼수 있고 이것을 모아서 분석

하면 쉽게 정보를 가로챌수 있는 것이다.

HTTPS 를 통행 암호화 통신을 하게 되더라도

그 암호화를 풀어주는 프로그램 역시 존재하기 때문이다.

이렇기 때문에 공공 와이파이 같은데에서 인터넷을 이용하게되면

자신도 모르게 데이터를 쉽게 노출시킬수 있기 때문에

공공와이파이를 쓰는데 어느정도 주의를 기울여야 한다고 생각한다.

스마트폰 역시 같은 게이트웨이를 쓰는순간

해킹할수 있는 환경이 이 갖춰지기 때문이다.

ARP Spoofing 보안조치 사항

위에 arp spoofing 기법은 arp 캐쉬가 dynamic(동적)으로 설정되어 있을 때 ,공격자에 의해 변경되는 점을 이용한 것이다.

즉 기본 게이트웨이 주소를 arp -s 명령을 사용하여 static(정적) 으로 등록하면 된다.

arp -d 192.168.0.1

희생자 pc의 커맨드 프롬포트 상에서 아래 명령어를 통해 게이트웨이의 MAC 주소를 정적으로 등록해준다.

댓글

댓글 쓰기