ARP Spoofing(1)

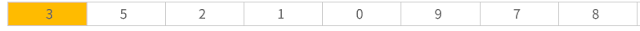

※ 주의사항 : 글쓴이는 공부를 목적으로 자기 자신 네트워크 에서 실습을 하였습니다. 본 포스팅을 보고 실서버에서 사용은 금합니다. # 본 글의 내용을 악의적인 목적으로 사용시 그에 대한 법적 책임을 포함한 모든 책임은 전적으로 당사자에게 있으며 작성자는 어떠한 책임도 지지 않음을 알려드립니다. # 이글을 열람하는 것은 위 사항에 동의한 것으로 간주합니다. * ARP Spoofing - 가장 기본적인 도청 공격 - 동일한 네트워크를 사용하는 장치에 대해 수행할 수 있다 - 피해자는 자신이 도청당하고 있다는 사실을 눈치채기 어렵다 ARP = Address Resolution Protocol : IP 주소에 해당하는 MAC주소를 유지/관리하는 프로토콜 : IP 주소 - 네트워크 장치에 할당된 논리적 주소 MAC 주소 - 네트워크 어댑터에 할당된 물리적 주소 ARP Spoofing 공격을 하기 위해 갖춰야할 네트워크 환경 - 공유기1대 또는 핫스팟이 가능한 모바일 1대 - 공격자 컴퓨터 1대 (우분투 OS) - 희생자 컴퓨터 1대 (Window OS) 현재 네트워크 상태는 하나의 공유기를 통해 희생자 컴퓨터PC는 랜선으로 공격자 PC는 노트북 을 통해 무선랜으로 네트워크를 사용중이다. 현재 밑에 사진은 공격자 PC에서 ettercap 이라는 해킹 툴을 통해 Host스캔을 했을때 뜨는 리스트이다 192.168.0.1 이 gateway 주소 192.168.0.11 이 희생자 PC의 현재 IP 192.168.0.12 는 스마트폰 의 할당된 IP이다 ...